Wenn wir von Cyber Security Risiko sprechen, denken die meisten zunächst an groß angelegte, gezielte Hacker-Angriffe auf große Unternehmen und Staaten. Von Advanced Persistent Threats (APTs) ist die Rede - von Zero-Day-Schwachstellen, Spear-Phishing und CEO-Fraud.

Tatsächlich bedeutet Cyber Security hier einfach nur, dass das Risiko sich nicht auf die IT beschränkt, sondern auf das ganze Unternehmen wirkt und seinen Ursprung in der Cyber-Domäne, also vor allem im Internet hat. So setzt sich auch jedes kleine und mittelständische Unternehmen (KMU) täglich einem beträchtlichen Cyber Security Risiko aus, einfach schon dadurch, dass es Systeme besitzt und Mitarbeiter beschäftigt, die mit dem Internet interagieren. Das größte Risiko für diese Unternehmen sind jedoch nicht die (nationalstaatlich-motivierten) gezielten Angriffe mit unbekannten Schwachstellen, sondern globale Malware-, Phishing- und Ransomware-Kampagnen von gewinnorientierten Cyberkriminellen. Diese nutzen einfache Betrugsmaschen und bekannte Schwachstellen, um schnell und großflächig Schaden anzurichten und Geld zu erpressen.

Die Auswirkungen können verheerend sein. Der Schaden eines Malware- oder Ransomware-Befalls ist für kleine, aber auch für mittelständische Unternehmen häufig existenzbedrohend. Für jeden Entscheidungsträger eines Unternehmens ist es daher unerlässlich zu wissen, welchem Risiko seine Mitarbeiter und Ressourcen ausgesetzt sind und welche Möglichkeiten es gibt, dieses effektiv zu verringern.

Cyber Security Risiko schnell und effektiv einschätzen

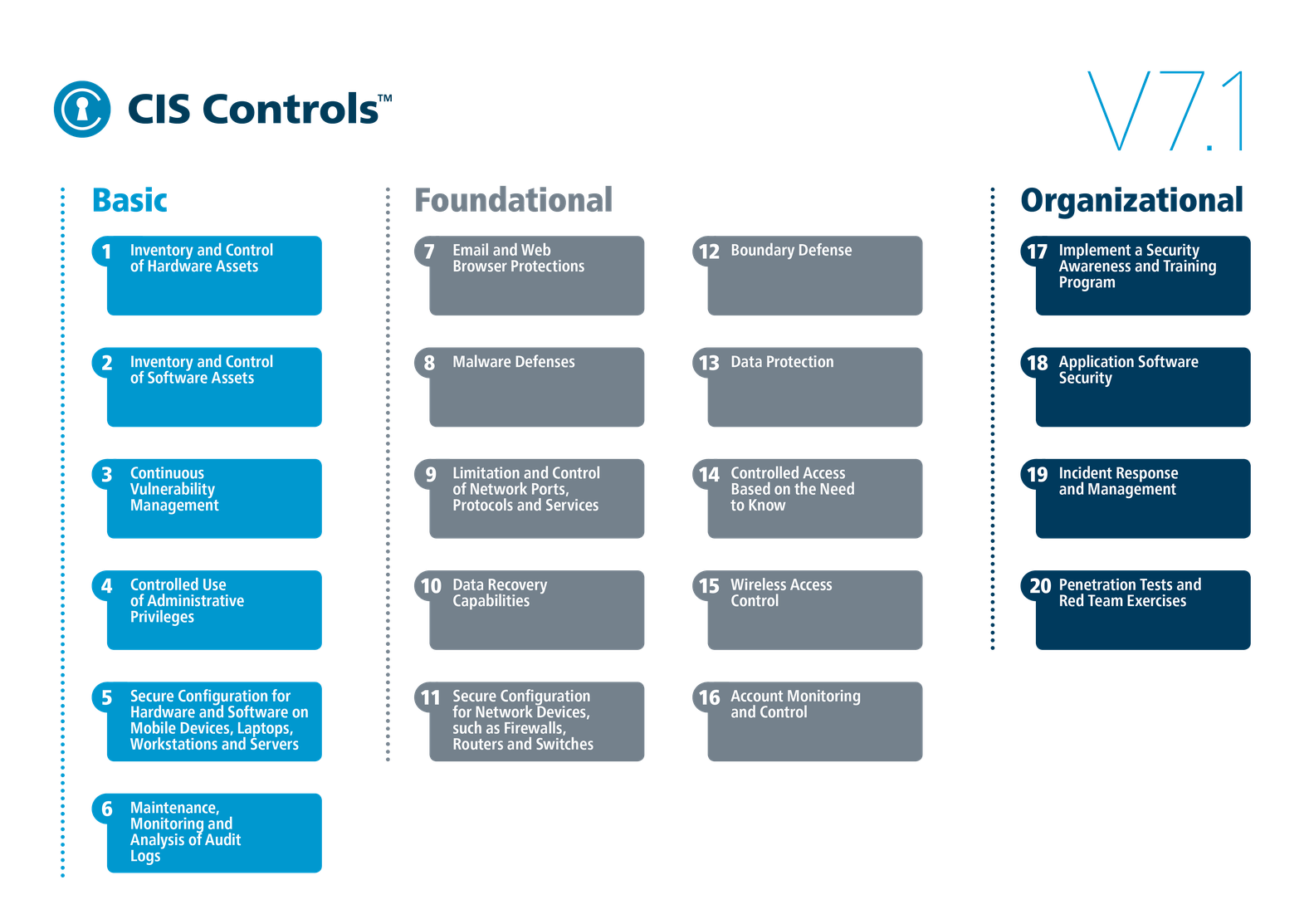

Der erste und wichtigste Schritt ist, die Bedrohungen und Herausforderungen für die Cyber-Sicherheit zu analysieren. Security-Frameworks können eine systematische Erfassung ermöglichen, sind jedoch häufig, wie zum Beispiel der IT-Grundschutz des BSI in Deutschland, vom Umfang für KMUs nicht zu bewältigen. Mit den CIS Controls stellt das Center for Information Security (CIS) ein Framework bereit, das in seinem Umfang auch auf kleine und mittelständische Unternehmen ausgerichtet werden kann.

Die 20 kritischen Kontrollpunkte

Die 20 kritischen Kontrollpunkte des CIS Controls Framework sind in drei Kategorien aufgeteilt:

-

In der Kategorie Basic finden sich grundlegende Kontrollpunkte zur Verwaltung von Hard- und Software, sowie zum Berechtigungs-, Konfigurations- und Schwachstellen-Management.

-

In der Kategorie Foundational sind wichtige Abwehrmaßnahmen für Daten, Software, Firewalls, Router, Switches, sowie mobile und stationäre Endgeräte untergebracht.

-

Die Kategorie Organizational befasst sich mit organisatorischen Maßnahmen wie Awareness-Schulungen, Incident Response und der Durchführung von Penetrationstests.

Quelle: CIS, Lizenz: CC-BY-SA 4.0.

In der ersten Gruppe IG1 finden sich Lösungen für Unternehmen mit geringen Ressourcen und wenig Erfahrung im Bereich Cyber-Sicherheit. Hier geht es darum, ein angemessenes Basis-Niveau an Kontrollmöglichkeiten zu schaffen, auf welchem weitere Kontrollen und Maßnahmen errichtet werden können.

In der IG2 finden sich Kontrollen für Unternehmen mittlerer Größe und Unternehmen, welche bereits Maßnahmen ergriffen und Erfahrungen im Bereich Cyber Security gesammelt haben. Hier geht es unter anderem um den effizienten und pragmatischen Schutz vor Malware, Phishing und Ransomware.

Die IG3 ist schließlich für Unternehmen, die über ausreichend Expertise und Ressourcen verfügen, um sich auch gegen die eingangs erwähnten APTs und Zero-Day-Hacks zu wappnen.

Das sieht in der Praxis dann so aus: Um mit der Control Nummer 6 Maintenance, Monitoring and Analysis of Audit Logs sicherzustellen, dass nach einem IT-Vorfall die nötigen Protokolldateien für eine Post-Mortem-Analyse vorhanden sind, wird in der IG1 gefordert, die Audit-Logs aller relevanten Systeme zu aktivieren. Dies erzeugt meistens lediglich einmaligen Aufwand. In der IG2 soll ein zentrales Log-Management mit Analysefunktionen eingeführt werden, sodass Security-Personal schnell neue Bedrohungen wie eine Malware-Infektion oder einen DDoS-Angriff erkennen und rückwirkend verfolgen kann. Schließlich sollen für den Schutz großer Infrastrukturen und um auch neuartige Angriffe mit Zero-Day-Schwachstellen zu erkennen, in der IG3 die Informationen in einem SIEM zusammengeführt und die Reaktion teilweise automatisiert werden.

Für Unternehmen jeder Größe bieten die Implementation Groups außerdem einen guten Leitfaden zur Priorisierung von Security-Maßnahmen. Dadurch wird sichergestellt, dass die Kernprobleme als erstes angegangen und so das Cyber Security Risiko von Anfang an optimal reduziert wird. Mehr Informationen zu den Implementation Groups erhält man in dem zugehörigen Whitepaper des CIS.

Jetzt selber den Check machen

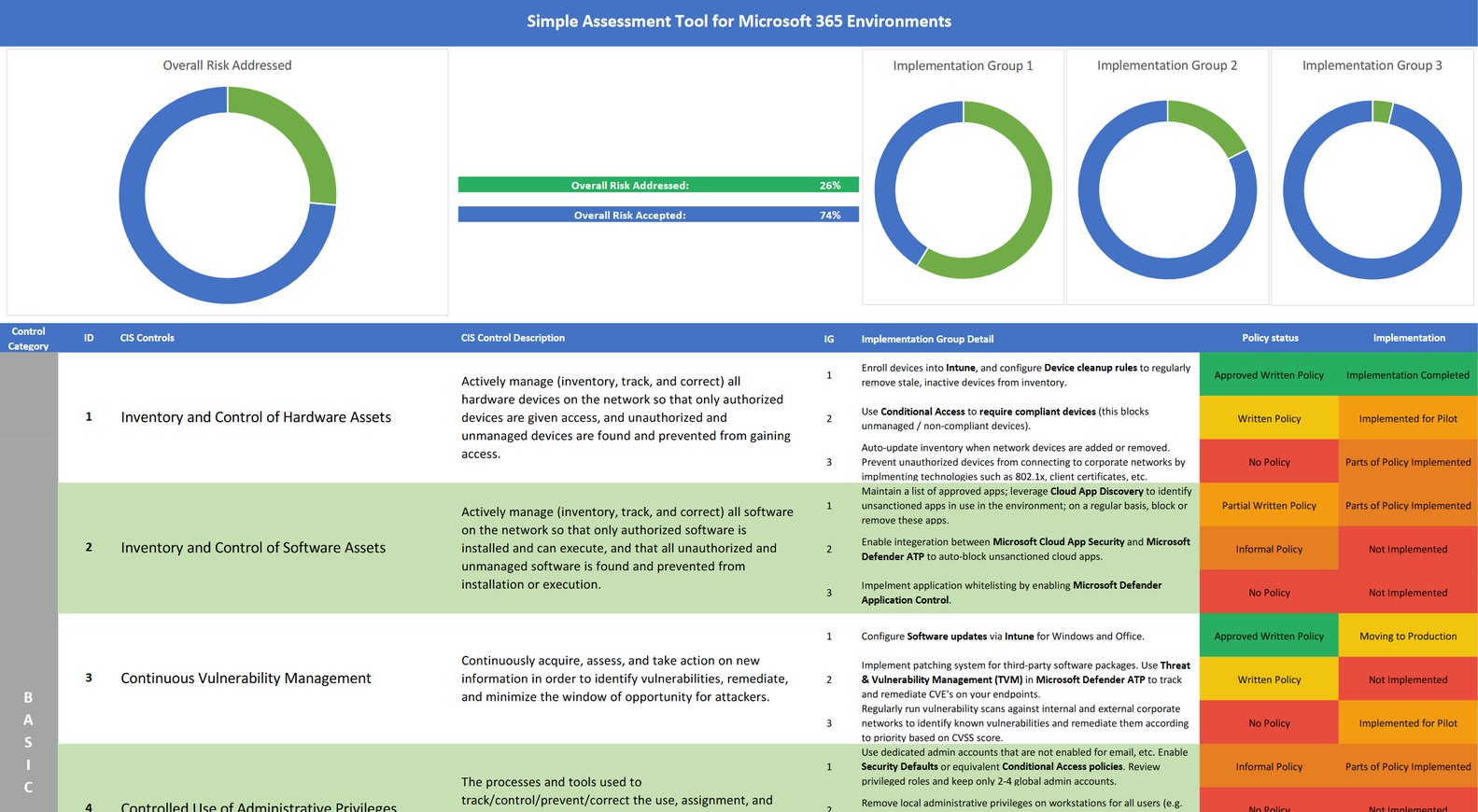

Für alle, die einen schnellen Überblick über ihre aktuelle Cyber-Sicherheitslage haben wollen, bietet das CIS das sogenannte CIS Controls Self-Assessment Tool (CSAT) an. Mit dem kostenlosen Tool kann theoretisch jeder, der den nötigen Überblick über die aktuell umgesetzten Maßnahmen hat, eine Einschätzung des Cyber Risikos durchführen.

Die CIS Controls bieten einen schnellen und effektiven Einstieg in die Analyse der Cyber Security Risiken. Wer das CSAT ausführt und einen Blick auf die Sub-Controls wirft, wird jedoch feststellen: um eine “out-of-the-box”-Checkliste handelt es sich nicht. Für jeden Kontrollpunkt muss die generisch formulierte Anforderung auf die technologischen und organisatorischen Gegebenheiten der Unternehmens-IT angepasst und gegebenenfalls unpassende Anforderungen revidiert oder angemessen ersetzt werden.

Unsere Cyber-Sicherheitsanalyse für Microsoft 365 Kunden

Besonders Unternehmen, die den Sprung in die Microsoft-Cloud vollzogen haben, besitzen eigentlich bereits alle technologischen Voraussetzungen, die grundlegenden Kontrollpunkte der Implementation Groups 1 und 2 umzusetzen. Es fehlen jedoch meistens die Expertise und die Richtlinien, mit denen die Ziele der Controls dann auch erreicht werden können.

So fordern zum Beispiel die Sub-Controls in IG1 das laufende Inventarisieren aller Hardware, sowie selektiver Freigabe von Software, in IG2 eine Verfolgung der tatsächlich installierten Software und in IG3 eine Integration, die diese Informationen zusammenführt. Alle drei Controls sind durch den Einsatz von Microsoft Intune für ihre Endgeräte technologisch abgedeckt. Es muss allerdings auch operativ sichergestellt werden, dass alle Geräte aufgenommen und eine Software-Blacklist oder -Whitelist geführt und durchgesetzt wird!

Wir bieten daher eine vollständig auf das Microsoft 365 Cloud-Angebot angepasste Cyber-Sicherheitsanalyse an. Mit unserem Fragebogen zu dem Umsetzungsstand und dem Nutzungsverhalten der verschiedenen Microsoft-Security-Tools wie zum Beispiel Microsoft Intune, Microsoft Information Protection oder Azure AD Security Defaults können Sie so Ihre behandelten und nicht-behandelten Risiken anschaulich visualisieren und daraus im Gespräch mit uns einen konkreten Handlungsplan zur Cyber Security Strategie Ihres Unternehmens entwickeln.

Fazit: Risiken & Chancen schnell sichtbar machen

Die CIS Controls bieten auch kleinen und mittelständischen Unternehmen die Möglichkeit, ihr Cyber Security Risiko schnell einzuschätzen und Chancen für die Verbesserung durch generische Maßnahmen aufzuzeigen.

Mit unserer Cyber-Sicherheitsanalyse erhalten Sie außerdem die Möglichkeit, den konkreten Umsetzungsstand technologischer Maßnahmen in Microsoft 365 aufzuzeigen und das dadurch behandelte Cyber Security Risiko anschaulich zu visualisieren.